1Password, KeePass, Dashlane : comment bien gérer ses mots de passe

Dans notre monde numérico-digital (ndFask : toi, tu vas te faire des amis), l’utilisation de mots de passe est devenue indispensable. Mais pour la plupart des gens, soyons honnêtes, c’est surtout une véritable plaie au quotidien. Comme il est difficile et fastidieux de les retenir tous, beaucoup de citoyens des mondes numériques utilisent des méthodes discutables : soit ils utilisent toujours le même (ce qui est un appel à se faire détrousser), soit une variante (trop) simple, soit un mélange des deux. Cet article va s’attacher dans un premier temps à revoir les bases d’un mot de passe – ça me semble essentiel – et son rôle dans nos vies pleines de 0 et de 1. Ensuite, on regardera ensemble comment les choisir au mieux même si, autant le dire d’emblée, il n’y a pas de méthode parfaite. Enfin, on s’intéressera aux solutions qui existent du côté des softs pour nous simplifier un peu la vie…

Équivalent numérique de la clé de votre maison ou de votre voiture, le mot de passe s’est imposé à peu près partout, aussi bien pour protéger vos données, que pour vous identifier en tant que personne numérique. Problème: ce n’est pas vraiment naturel et inné de mémoriser des mots de passe, surtout quand on les utilise deux fois par an. De plus, le manque de formation informatique de la majeure partie de la population ne permet pas d’imposer de bonnes pratiques concernant sa création. Du coup, la plupart des gens font au plus simple, donc n’importe quoi…

Équivalent numérique de la clé de votre maison ou de votre voiture, le mot de passe s’est imposé à peu près partout, aussi bien pour protéger vos données, que pour vous identifier en tant que personne numérique. Problème: ce n’est pas vraiment naturel et inné de mémoriser des mots de passe, surtout quand on les utilise deux fois par an. De plus, le manque de formation informatique de la majeure partie de la population ne permet pas d’imposer de bonnes pratiques concernant sa création. Du coup, la plupart des gens font au plus simple, donc n’importe quoi…

Cette naïveté ! Avec les piratages réguliers de bases de données, de nombreux chercheurs (mais aussi plein de pirates) ont pu constater ce triste état de fait : beaucoup de gens continuent à utiliser « password » ou « 123456 » comme verrou, et s’étonnent ensuite que leur compte Facebook ait été piraté (ndFask : Origin, ça compte ? Bon, ahem, je ferai gaffe dorénavant)… Un peu comme les personnes qui mettent leur clé de porte SUR le paillasson au lieu de dessous (si, si, ça existe, j’ai des noms).

Naissance d’un couple pénible

Les mots de passe existent en fait depuis l’Antiquité. Mais dans l’informatique, ils ont débarqué vers l’époque paléolithique (les années 60, donc). Plutôt que de les utiliser comme une sécurité, on s’en est d’abord servi pour identifier les utilisateurs. En effet, à l’époque, tout le monde se servait de terminaux qui se connectaient tous au même « gros ordinateur ». Et il fallait être capable de différencier un utilisateur A d’un utilisateur B, chaque personne disposant de données différentes. De là est né le couple identifiant/mot de passe que tout le monde connaît aujourd’hui.

On disposait d’une base de données centrale (un simple fichier texte en fait) contenant la liste des utilisateurs et leur mot de passe associé, stocké – en clair – dans un coin de la machine. Un vestige de ce type de fichiers existe encore sous Linux avec le fameux /etc/passwd.

Le souci avec cette pratique de mots de passe en clair, c’est qu’à peu près n’importe qui peut y accéder et l’utiliser pour usurper l’identité d’autrui. Et si vous pensez que c’est lié à une époque aujourd’hui révolue, sachez que le stockage en clair est toujours malheureusement d’actualité nos jours, il suffit de jeter un œil à certains sites web codés à l’arrache. Là aussi, j’ai des noms…

Parlons-nous le même langage?

À l’instar du mot hacker, utilisé à tort et à travers, les termes associés à ces domaines sont sans doute encore un peu flous pour le commun des mortels. On va donc redéfinir le vocabulaire couramment utilisé dans le chiffrement.

- Chiffrement : on parle de chiffrement quand on transforme un message en clair en bouillie illisible via une clé de chiffrement.

- Déchiffrement : à l’inverse, on parle ici de rendre lisible un message chiffré, en utilisant pour ce faire la clé de déchiffrement. D’ailleurs, sachez qu’elle peut être identique à celle de chiffrement. On parle alors de cryptographie symétrique (en gros), par opposition à l’asymétrique.

- Décryptage : dans ce cas précis, il s’agit de traiter un message illisible en ignorant la clé.

Dans le cas des mots de passe, on verra que le chiffrement du mot de passe se fait sans clé, mais que le déchiffrement est rendu par essence impossible : on ne peut que décrypter un mot de passe haché. Vous n’avez rien compris ? Ce n’est pas grave : explications !

Hachage et bijection sont les deux mamelles du stockage de mots de passe

Ne vous laissez pas impressionner par ces termes obscurs. Finalement, le principe est assez simple.

La problématique est facile à appréhender : pour qu’une solution de protection par mot de passe soit efficace, on doit pouvoir stocker ce dernier sans qu’il soit possible de le lire quand on n’y est pas autorisé. Et à défaut d’être inviolable, la technique utilisée doit être la plus complexe possible. Partant de ce constat, quelles sont les options disponibles ?

Première option : cacher le fichier / empêcher de le lire

C’est évidemment une solution simple, mais qui ne résistera pas à un examen approfondi de la machine. De plus, refuser le droit de lecture du fichier pose un gros problème : comment l’utilisateur fait pour changer son mot de passe? Car si l’utilisateur ne peut pas lire le fichier de mot de passe, il ne peut donc pas le modifier et donc changer son mot de passe.

Deuxième option : chiffrer le mot de passe

C’est une solution qui peut paraître alléchante de prime abord, mais qui pose encore une fois un gros problème : pour passer d’un mot de passe en clair à un mot de passe chiffré, il faut… une clé de chiffrement ! Du coup, rebelote : on la stocke où pour éviter qu’un pirate malintentionné ne puisse la retrouver ?

Il faut donc une solution qui rendent illisible le mot de passe, mais qui permettent malgré tout de l’utiliser pour identifier l’utilisateur. En clair, il faut une procédure qui permette de passer de « mot de passe en clair » à « truc illisible », sans qu’il soit possible de faire l’inverse. En mathématique, on parle de bijection impossible. En informatique, ce genre d’algorithme existe : on appelle ça les algorithmes de hachage.

Le principe est simple : on donne une chaîne de caractères (un mot de passe, dans l’exemple qui nous concerne) à l’algorithme, et celui-ci nous fournit une autre chaîne de caractères, différente de la source et de taille fixe, mais qui caractérise cette chaîne.

Voici un exemple avec l’algorithme MD5, très utilisé pour les mots de passe justement :

"abcdef" -> "e80b5017098950fc58aad83c8c14978e"

"abcdefg" -> "7ac66c0f148de9519b8bd264312c4d64"

On constate qu’en ajoutant juste un caractère, le « hash » n’a plus rien à voir. Pareil si on change juste un caractère de la chaîne :

"bbcdefg" -> "756354dbd30912bfd2a303320d3b250d"

En théorie, la « clé » de hachage est unique et chaque clé correspond à une et une seule chaîne de caractères. Ce n’est pas tout à fait vrai en pratique à cause de la taille fixe de la clé. Mais une chose est certaine : il est impossible de retrouver le mot de passe uniquement à partir d’une clé de hachage, algorithmiquement parlant en tous cas.

Et là, vous allez me dire : « Mais comment on identifie l’utilisateur si on ne peut pas déchiffrer la clé ? » C’est simple : quand l’utilisateur fournit un mot de passe, on lui applique l’algorithme de hachage et si la clé est identique à la clé stockée, c’est qu’il s’agit bien du bon utilisateur.

Les pirates, cette bande de tricheurs

Comme je vous sais sceptiques, j’imagine que vous venez d’aller tapoter dans Google « md5 crack » et que vous avez trouvé pléthore de sites web qui décodent les clés MD5 que je vous ai fournies ici. Sauf que non. En réalité, ce n’est pas du décryptage, mais une simple recherche dans une base de données. En gros, ils ont stocké tous les couples possibles « chaîne/clé » dans une base qu’on appelle « rainbow table » (souvent de taille conséquente). Rien de magique.

L’autre possibilité pour trouver le mot de passe est la technique dite de la « force brute » : on teste toutes les chaînes possibles jusqu’à trouver la clé de hachage. Mais même avec nos ordinateurs modernes, c’est une procédure qui reste assez longue. Un challenge qui peut s’avérer plus aisé et moins coûteux en temps quand on réussit à mettre la main sur une des nombreuses bases de données d’utilisateurs volées par les pirates, et en extraire les mots de passe les plus courants.

Outils modernes

Le hachage ++

Dans nos systèmes d’exploitation modernes, le principe n’a pas beaucoup évolué et ils utilisent tous une combinaison de ces principes : hachage + rendre le fichier complexe à lire (tout en trouvant une solution pour que l’utilisateur puisse tout de même modifier son mot de passe). Sauf qu’on va rajouter des solutions pour rendre plus difficile le déchiffrement par « rainbow tables ». Typiquement, la technique du salt, dont je parle juste après, mais aussi l’utilisation d’algorithmes de hachage différents, comme SHA qui, disposant d’une clé de hachage plus grande, présente moins de risques de collisions (c.-à-d. deux mots de passe ayant la même clé).

Le salage (Salt)

L’idée est de combattre le système des « rainbow tables » en ajoutant une chaîne, prise au hasard ou non, à chaque mot de passe utilisé. C’est ça, le « salage ».

Le principal problème des « rainbow tables » est leur taille. Par exemple, si vous voulez avoir l’intégralité des mots de passe de taille 1 à 10 en MD5, la base de données pèse environ 400 Go. C’est gros… Du coup, on augmente artificiellement la taille du mot de passe en rajoutant le « salt » au mot de passe fourni par l’utilisateur.

Imaginons que l’utilisateur fournisse le mot de passe « 12345678 » (oui, c’est idiot). On génère alors une chaîne de 10 caractères (genre « GZRulezDaW »), on le rajoute au mot de passe (GZRulezDaW12345678) et ça nous donne bdda6c71ec842dbcec415431796b20b9 en MD5.

Là, vous allez me dire « oui, mais si on hache 12345678, quand l’utilisateur va vouloir s’authentifier, on n’aura pas la chaîne bdda6c71ec842dbcec415431796b20b9, mais un truc qui n’a rien à voir ». Et c’est vrai. Du coup, on stocke aussi le salt dans le fichier de mots de passe. Ainsi, on pourra hacher le mot de passe fourni par l’utilisateur avec le salt pour l’authentifier. Le pirate pourra toujours tenter de retrouver le mot de passe en force brute (en testant simplement pass+salt), mais il perdra l’efficacité des « rainbow tables » au passage.

La double authentification

Pour augmenter encore la sécurité, on peut passer par ce qu’on appelle une « double authentification ». On rajoute, en général au mot de passe, un autre élément de sécurité qui permettra d’éviter les vols de comptes. Pour ce faire, il existe plusieurs solutions et nous allons en détailler quelques-unes :

- Le double mot de passe. Alors oui, c’est un peu idiot si on part du principe qu’on a déjà du mal à en mémoriser un seul. Mais techniquement, c’est bien une double authentification.

- Un certificat. On génère un certificat de validité qui n’est utilisable qu’avec un mot de passe. Il faut donc les deux éléments pour s’authentifier. Cette méthode est utilisée notamment par OpenVPN.

- Une clé (généralement USB) avec mot de passe. La clé seule ne sert à rien et le mot de passe seul ne sert a rien, il faut donc les deux éléments pour s’identifier. Cette clé stocke généralement un ou plusieurs certificats.

- La clé de sécurité. Dans ce cas, un appareil (autonome, comme un téléphone mobile) vous permet de générer (via un algorithme spécial) ou de recevoir (par email ou SMS) une clé numérique qu’il faudra fournir, en plus de votre mot de passe, pour vous identifier. C’est le cas du jeu Star Wars: The Old Republic (appareil autonome ou application mobile) ou du système d’authentification de Google (via SMS).

Alors, comment choisir un bon mot de passe ?

On vient de voir qu’il existe plein de solutions différentes pour sécuriser un mot de passe, mais qu’aucune n’est réellement parfaite, et certaines sont plus ou moins facilement contournable. De plus, chaque spécialiste de la sécurité a sa propre manière de définir un bon mot de passe, même s’il y a certaines pratiques qui sont clairement à déconseiller – comme celle qui consiste à changer le mot de passe régulièrement, pour le voir finir écrit sur un post-it accolé au clavier, quand ce n’est pas sur l’écran ou le mur du bureau…

Le choix d’un mot de passe est une entreprise délicate car :

- Il doit résister à une attaque de type « force brute », ce qui élimine de facto les trucs simples comme 123 ou abc.

- Il doit être facile à mémoriser. Si on vous dit que vous devez apprendre par cœur jh12Juy*kjfug7t, je pense que vous allez faire la gueule. Ou le noter sur un post-it et le coller sous le clavier…

- Idéalement, il doit pouvoir être tapé sur n’importe quel clavier. Donc, on oublie les « é », les « à », voire le « ß » allemand. Il faut aussi éviter les signes spéciaux comme « . », « @ » ou même « \ », car ils peuvent avoir un sens particulier dans le logiciel (croyez-moi, ça existe encore), voire être carrément absents de certains claviers, ce qui complique la tâche.

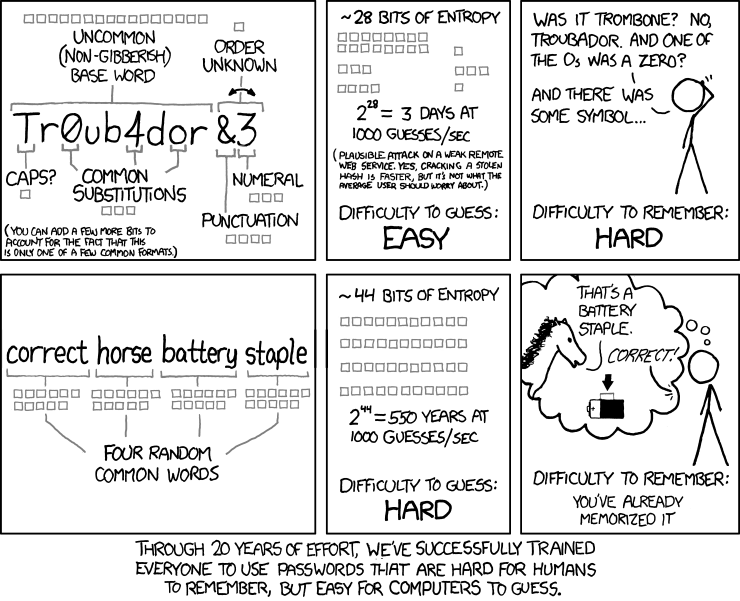

Pour générer un bon mot de passe, long, mais facile à mémoriser, vous ne devriez donc a priori n’utiliser que des lettres et des chiffres. L’idée la plus simple et la plus facile à appliquer est de mélanger des mots qui ont un sens pour vous. Exemple :

GZDauphin42AlysNvidia

- GZ, parce que GeekZone rulez

- Dauphin, parce que j’aime les dauphins

- 42, parce que c’est la réponse

- Alys, parce que Phantasy Star est un jeu extraordinaire

- Nvidia, parce que j’ai une carte graphique de cette marque

Bref, vous avez pigé le principe ! Dans cet exemple, je n’utilise que cinq éléments, mais vous pouvez évidemment en mettre plus, quatre me semblant constituer le minimum. Même si vous avez un ami qui sait que vous surkiffez Geekzone, que les dauphins sont tout pour vous, que vous adorez Douglas Adams, que vous vouez un culte à la série Phantasy Star et que vous n’aimez pas ATI, il lui faudra beaucoup de patience pour réussir à remettre tout ça dans l’ordre. L’avantage pour vous, c’est que déjà largement plus facile à retenir qu’une suite illogique de caractères.

Attention, toutefois, ceci n’est qu’un exemple. Ce n’est en aucun cas la réponse universelle au choix d’un mot de passe, même si xkcd en a largement vanté les mérites.

Si vous avez une mémoire d’éléphant, le plus simple est encore de mémoriser un long mot de passe généré de manière aléatoire. Attention néanmoins à la longueur maximale autorisée du mot de passe. Parfois, c’est très court et on se retrouve dans l’impossibilité d’utiliser cette technique.

Si vous avez une mémoire d’éléphant, le plus simple est encore de mémoriser un long mot de passe généré de manière aléatoire. Attention néanmoins à la longueur maximale autorisée du mot de passe. Parfois, c’est très court et on se retrouve dans l’impossibilité d’utiliser cette technique.

Over 9000 !

C’est bien gentil de montrer une manière de générer un mot de passe, mais il m’en faut au moins 9 000 avec tous les sites/services/whatever que j’utilise sur Internet. Eh ouais. Pas cool.

Une solution pas idéale, mais acceptable existe : c’est le salage manuel (« manual salt ») qui consiste à appliquer la technique du salage dont j’ai parlé plus haut, mais en directement dans la conception du mot de passe (plus au niveau du stockage du coup).

L’idée est d’avoir un mot de passe fort, genre « GZDauphin42AlysNvidia », et de lui rajouter un mot différent pour chaque site concerné. Par exemple, pour Facebook, ça donnerait « GZDauphin42AlysNvidiaFB », pour Twitter « GZDauphin42AlysNvidiaTW ». C’est loin d’être idéal, parce que si un pirate parvient à déchiffrer l’un de ces mots de passe, il va vite découvrir le motif commun et deviner les autres. Toutefois, le risque est limité, pour plusieurs raisons :

- Le mot de passe est long et reste donc assez difficile à obtenir en brut force.

- Même si le pirate arrive à trouver les hashs de Facebook et Twitter, il aura en sa possession deux hashs différents (sans motif) et en conclura donc, à tort, qu’il s’agit de deux mots de passe complètement différents.

Dans tous les cas, si jamais vous apprenez qu’une base de données de comptes utilisateur a été piratée, et que vous êtes concerné, la prudence vous impose non seulement de changer le mot de passe du site incriminé, mais aussi tous les autres, pour éviter d’exposer votre technique de mémorisation et risquer un hack complet de tous vos comptes.

Les trousseaux numériques

Heureusement, pour ceux qui ont des soucis de mémoire, ou la flemme, il existe de plus en plus de logiciels proposant de gérer un « trousseau » de mots de passe centralisé. Le gros avantage par rapport a la méthode précédente vient du fait que chaque mot de passe peut être différent et ridiculement complexe (donc : sans motif). Ce qui signifie que si un pirate récupère une base utilisateur dans laquelle vous êtes présent, vous n’aurez plus à changer tous vos mots de passe pour retrouver la sérénité, juste celui qui aura été subtilisé par ces boulets.

Les utilitaires du genre étant de plus en plus nombreux, la problématique est à présent de trouver lequel est le mieux adapté à votre usage, mais aussi aux recommandations basiques de sécurité.

Propriétaire ou open source, que choisir ?

On pourrait croire qu’un logiciel open source est forcement plus fiable qu’un logiciel propriétaire, puisque tout un chacun peut relire et en vérifier les sources. Et beaucoup de fans du modèle libre aiment à répéter que c’est bien évidemment mieux. O RLY ?

Dans les faits, ce n’est pas aussi simple que ça. Des « reviews » de logiciels (dans le sens « exploration du code »), il n’y en a pas tant que ça. Et c’est encore plus vrai pour les logiciels open source. À part peut être quelques célébrités, comme le noyau Linux (et encore), c’est rarement une pratique régulière. Parce que relire le code d’un autre, ce n’est pas vraiment un hobby passionnant.

On a même plein d’exemples rigolos (genre ceci ou cela) qui montrent bien que personne n’est à l’abri d’un gros trou de sécurité bien sale, même après avoir décortiqué le code d’un logiciel. Du coup, pour ma part, pas de préférence pour l’une ou l’autre chapelle : faites le choix de l’efficacité, plutôt que pour d’obscures raisons politico-religieuses.

Online ou offline? Ça, c’est une vraie question !

Alors, en fait… Pas vraiment. À l’exception de KeePass, il n’existe plus (à ma connaissance) de trousseaux intégralement « offline ».

Du coup, il faut toujours garder à l’esprit que quand vous confiez vos mots de passe à un service en ligne, cela peut présenter quelques risques.

- Les paranoïaques vous diront que les employés de la société qui gère le trousseau vont pouvoir vous piquer vos mots de passe. C’est hautement improbable, à moins qu’ils aient une furieuse envie de couler leur boîte.

- En fait, il me parait plus crédible qu’un pirate réussisse à récupérer une base de données sur un serveur test mal protégé. Mais comme la sécurité est un peu le dada de ces boîtes, ils ont tout intérêt à ce que ça n’arrive jamais. Rassurés ?

- En réalité, la mort définitive du service est bien plus pénalisante, même une indisponibilité passagère peut être source de drama, c’est surtout là que le « tout online » peut s’avérer contre-productif. Mais encore une fois, comme c’est le cœur de leur business, les périodes de « downtime » accidentelles sont heureusement assez rares. Ce n’est jamais arrivé pour le moment aux ténors du secteur.

Quant au système « offline », il peut lui aussi être source de problèmes :

- Oubli de mise à jour de votre fichier de mots de passe. Oui, c’est con, mais des fois, on vient de faire une modification dans la base de données et on a oublié de mettre le fichier sur la clé ou sur son espace de stockage perso dans cloud. Ou Hubic est encore planté… Pour le coup, on retrouve la même problématique que pour les services en ligne.

- Fichier corrompu. Si vous faites correctement vos sauvegardes, ça ne devrait jamais arriver, mais personne n’est jamais à l’abri d’un plantage de PC.

- Le « deadlock ». Celui-là, je l’aime bien parce qu’il est tordu. Je vous explique : vous venez de mettre à jour tous vos mots de passe avec des versions autogénérées bien velues, et vous avez mis le fichier sur un espace cloud, lui-même verrouillé par un mot de passe tout frais. Avant que vous n’ayez eu le temps de configurer un autre device avec le nouveau mot de passe de votre espace cloud, votre disque dur tombe en panne… Je continue, ou vous voyez le souci ?

Bref, au final, peu importe la solution choisie, il n’y a pas de risque zéro. Mais globalement, que votre trousseau soit online ou offline ne devrait pas changer grand-chose, il y a toujours une possibilité (très minime) de couac dans un cas comme dans l’autre. Et au final, ce genre de risques est largement moins dangereux que celui que vous prenez en utilisant « 123456 » comme sésame d’accès au site de votre banque.

Une dernière recommandation pour la route…

Contrairement aux services online classiques, il n’est pas possible (en tout cas pour Keepass et 1Password) de demander à l’éditeur de vous renvoyer un mot de passe « master » (qui permet de déverrouiller le trousseau) tout neuf si vous avez oublié le vôtre. Le prix à payer pour n’avoir plus qu’un seul mot de passe à retenir, c’est de ne SURTOUT jamais l’oublier. Logique, non ? Cela dit, 1Password propose une solution de sauvetage avec l’Emergency Kit, qui permet de gérer les situations d’urgence, voire de donner les clés de votre vie numérique à une personne de confiance. S’il vous arrive un truc grave et que votre conjoint doit accéder à certains de vos services, c’est loin être une mauvaise idée. Dans le cadre d’un compte Pro / Team, il est même indispensable d’anticiper le pire.

Maintenant que nous avons décortiqué le problème, passons en revue les principaux « trousseaux » disponibles sur le marché.

KeePass

Plateformes : Windows (officiel) / Android, iOS, macOS, Windows Phone (portages non officiels)

Site officiel : http://keepass.info/

Développeur : Dominik Reichl (Allemagne)

Prix : gratuit

Quand on se lance dans la mise en place de KeePass, on n’imagine pas à quel point ça va être un enfer ergonomique. Tout simplement parce qu’il existe environ cinq ou six solutions différentes pour permettre son intégration à un navigateur. Difficile de s’y retrouver.

J’ai donc bien galéré pour réussir à installer ça proprement, mais j’ai vaincu l’animal. Et plutôt que de vous barber avec une narration complète de mes pérégrinations, je vais faire dans l’utile et vous proposer une solution « clé en main ». Pas forcément la plus simple, mais au moins, elle fonctionne. Quand on connaît les pièges à éviter…

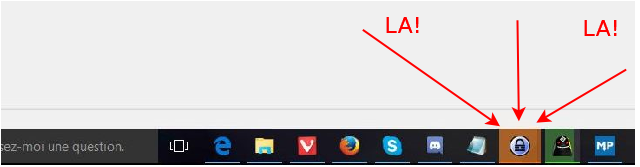

- Installez d’abord KeePass.

- Copiez ensuite le module KeePassHttp dans le répertoire d’installation (oui, c’est du bricolage, mais ça fonctionne). Notez que vous pouvez également l’installer via Chocolatey en tapant

choco install keepass-keepasshttp. - Lancez KeePass et créez un trousseau de clés numérique, et insérez un exemple (genre vos infos de login sur geekzone.fr) pour tester.

- Téléchargez chromeIpass et/ou PassIFox via les boutiques d’extensions des browsers.

- Redémarrez votre navigateur et rendez-vous sur geekzone.fr.

Normalement, si tout va bien, KeePass devrait tenter d’attirer votre attention.

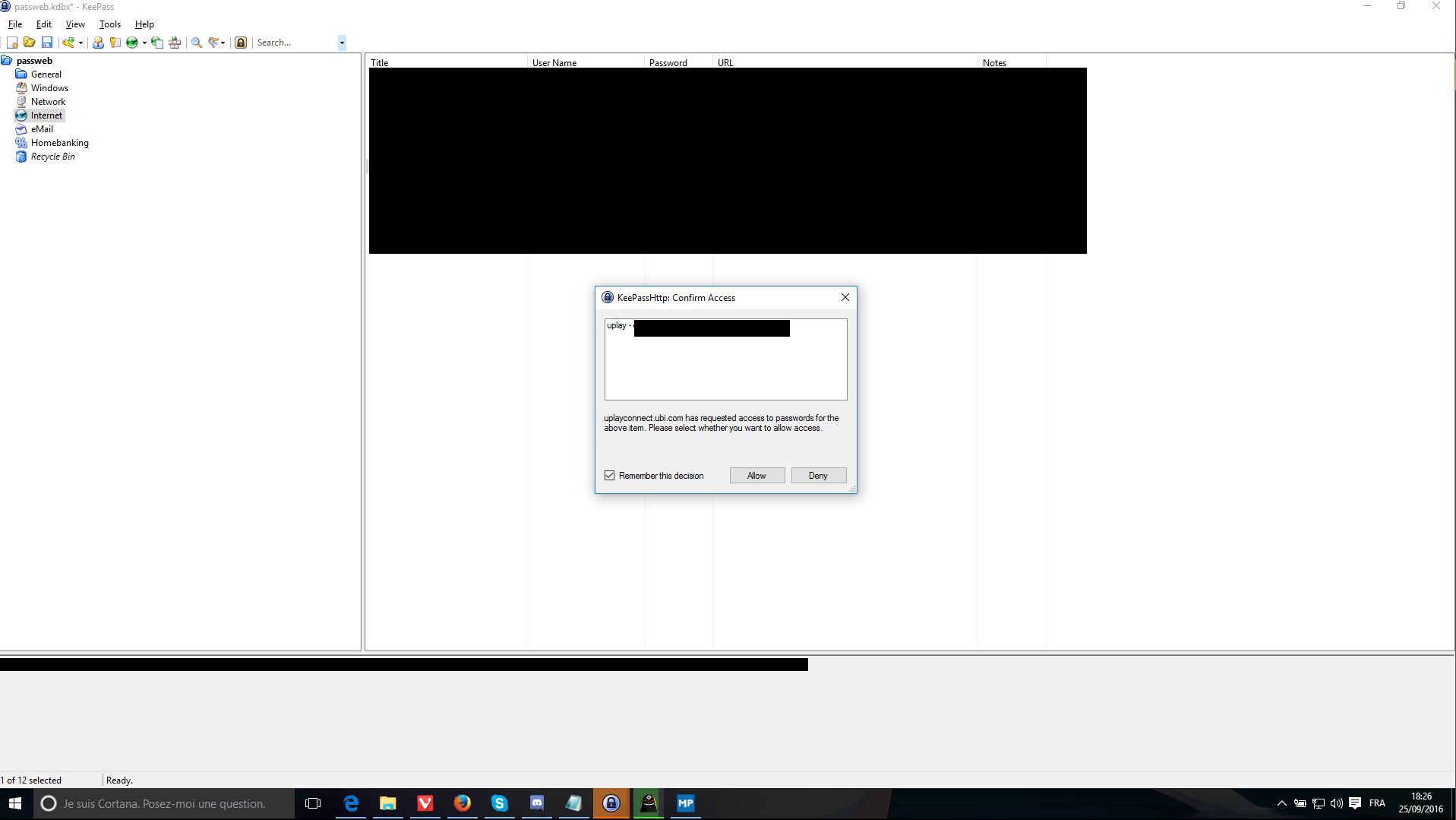

Rentrez un nom pour le logiciel qui va utiliser le soft (ici, en l’occurrence, votre browser). Par exemple, moi j’ai mis « FF ». KeePass va ensuite vous demander si vous souhaitez autoriser le navigateur à accéder au mot de passe de geekzone.fr. Répondez « oui » et le soft devrait (normalement) remplir automatiquement les infos de connexion qui vont bien.

Rentrez un nom pour le logiciel qui va utiliser le soft (ici, en l’occurrence, votre browser). Par exemple, moi j’ai mis « FF ». KeePass va ensuite vous demander si vous souhaitez autoriser le navigateur à accéder au mot de passe de geekzone.fr. Répondez « oui » et le soft devrait (normalement) remplir automatiquement les infos de connexion qui vont bien.

Comment ça, c’est pas user friendly ? Si j’avais envie de troller, je dirais que c’est un peu attendu pour du logiciel open source. Mais je ne suis pas comme ça…

Comment ça, c’est pas user friendly ? Si j’avais envie de troller, je dirais que c’est un peu attendu pour du logiciel open source. Mais je ne suis pas comme ça…

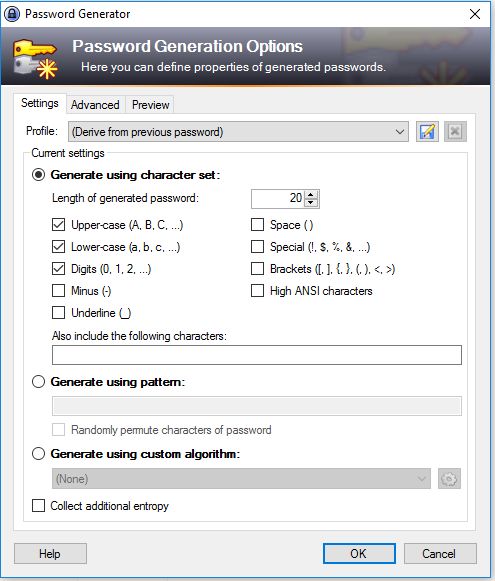

Pour terminer sur KeePass, n’oubliez pas d’aller dans la configuration de la génération de mot de passe (Tools -> Generate Password) pour paramétrer les types de mots de passe que vous souhaitez pouvoir générer pour vos futures inscriptions en ligne. Libre à vous d’utiliser des caractères spéciaux, mais je vous aurai prévenu…

Petite considération d’importance concernant la sécurité du soft (source) : il existe un « virus » spécifique à KeePass qui permet de lire la base de données quand celle-ci est ouverte (donc après que vous ayez introduit votre mot de passe master). Pas glop. Et on verra un peu plus bas que ce n’est pas le plus gros souci de KeePass.

Petite considération d’importance concernant la sécurité du soft (source) : il existe un « virus » spécifique à KeePass qui permet de lire la base de données quand celle-ci est ouverte (donc après que vous ayez introduit votre mot de passe master). Pas glop. Et on verra un peu plus bas que ce n’est pas le plus gros souci de KeePass.

Il existe également un souci au niveau de la mise à jour automatique, lié au fait que le logiciel s’update via HTTP, et non via HTTPS, ce qui le rend vulnérable à une attaque de type « man in the middle« . La solution la plus simple est de désactiver la vérification automatique et de procéder aux mises à jour à la main… Ou d’utiliser Chocolatey (encore lui). Normalement, le problème est désormais résolu, mais on ne sait jamais…

En revanche, bon point : la version 2.10 (de 2011) a été certifiée par l’ANSSI, l’Agence Nationale de la Sécurité des Systèmes d’Information. Un gage de sécurité supplémentaire.

Côté Android, je recommande le logiciel Keepass2Android offline. La version online a besoin de permissions que je juge étranges, comme Identité et Contacts. Ce n’est pas le cas de la version offline, qui nécessite juste d’installer un bidule dans le cloud (Dropbox, Google Drive) pour récupérer le fichier KeePass à jour.

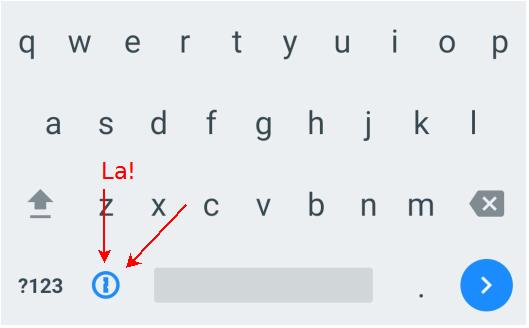

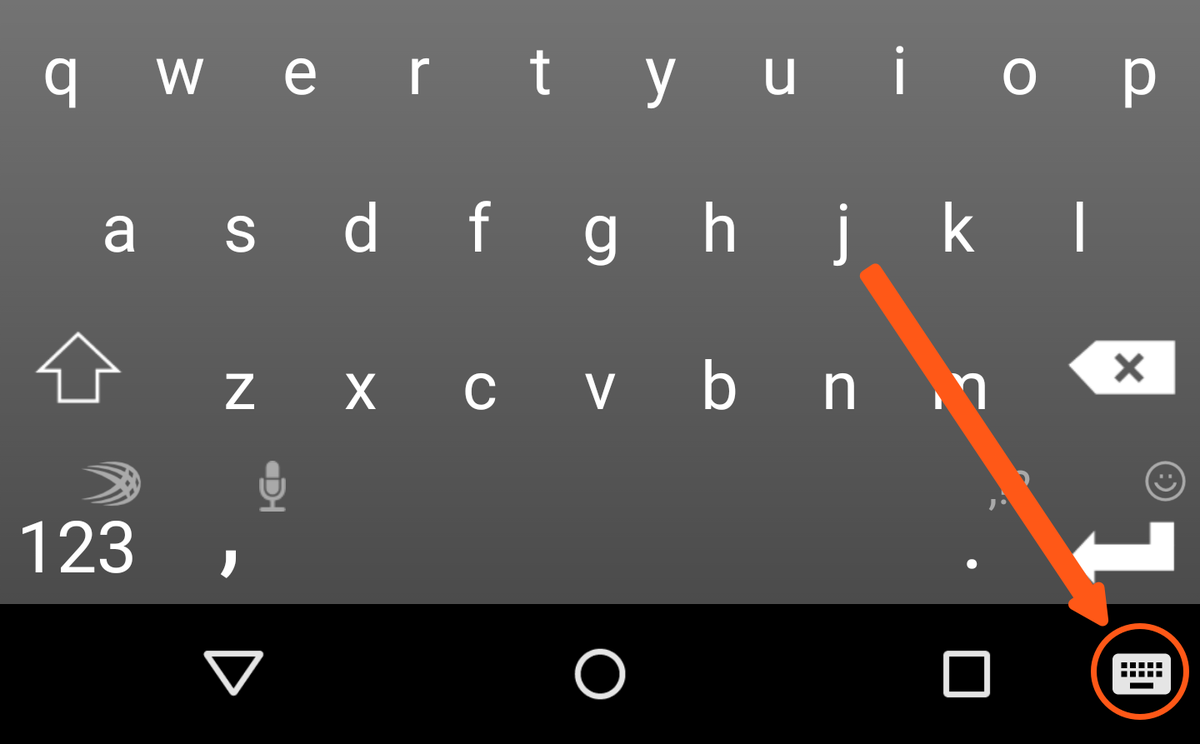

Pour pouvoir l’utiliser dans les applications, il faut passer par la sélection d’un nouveau clavier :

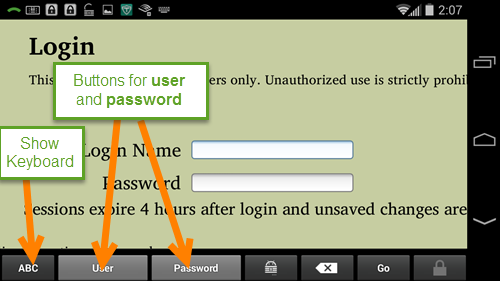

Sélectionnez le clavier « Keepass2Android Offline » (qu’il faut activer dans les claviers utilisables). Ensuite sélectionner le cadenas en bas à gauche. Validez « choisir une autre entrée » pour sélectionner le login/mot de passe adéquat :

Sélectionnez le clavier « Keepass2Android Offline » (qu’il faut activer dans les claviers utilisables). Ensuite sélectionner le cadenas en bas à gauche. Validez « choisir une autre entrée » pour sélectionner le login/mot de passe adéquat :

Ça marche assez bien… Mais ! Comme chaque mot de passe est lié a une application, quand vous utilisez KeePass pour rentrer vos infos dans un navigateur web, ils auront tous le même nom d’appli : Firefox ou Chrome. C’est con. Il faut donc faire l’inverse : dans KeePass, sélectionnez le site sur lequel vous voulez vous connecter et KeePass va vous proposer plusieurs navigateurs. Sélectionnez celui que vous désirez et hop, magie ! Vous êtes sur le bon site, avec le bon couple login/pass. Oui, c’est un peu fastidieux, mais ça fonctionne.

Ça marche assez bien… Mais ! Comme chaque mot de passe est lié a une application, quand vous utilisez KeePass pour rentrer vos infos dans un navigateur web, ils auront tous le même nom d’appli : Firefox ou Chrome. C’est con. Il faut donc faire l’inverse : dans KeePass, sélectionnez le site sur lequel vous voulez vous connecter et KeePass va vous proposer plusieurs navigateurs. Sélectionnez celui que vous désirez et hop, magie ! Vous êtes sur le bon site, avec le bon couple login/pass. Oui, c’est un peu fastidieux, mais ça fonctionne.

1Password

Plateformes : macOS, Windows, iOS, Android (officiels)

Site officiel : https://agilebits.com/

Développeur : AgileBits (Canada)

Prix : à partir de 2,99$ / mois

La Rolls des trousseaux numériques sur macOS (et jusqu’il y a peu, sur Windows, on en reparlera), 1Password a déjà été maintes fois évoqué dans le forum de ce site, pas la peine d’en remettre une couche. Si vous êtes sur Mac / iOS, la question ne se pose pas : foncez. Ce soft est même le seul à bénéficier d’une intégration directe dans de nombreuses applications iOS, qui affichent directement le logo de 1Password dans les champs MdP. Une pression du doigt suffit alors à lancer l’app pour insérer directement les bonnes infos et se connecter.

L’inscription se fait de manière assez simple sur le site web officiel, avec une bête adresse mail. Vous recevrez par retour un lien vers votre « account key », votre identifiant unique. Inutile de préciser qu’il est impératif de le noter dans un coin. Et pas sous le clavier, ou sur le mur.

Ensuite, il vous suffit de définir un mot de passe principal (celui qui verrouillera votre trousseau). Comme évoqué précédemment, 1Password vous propose de télécharger un « emergency kit », où est noté votre identifiant unique, en cas de besoin.

Si vous n’utilisez pas ce kit, n’oubliez pas de bien mémoriser votre mot de passe général. Parce qu’en aucun cas 1Password ne pourra vous le renvoyer. Comme KeePass en fait. Vous le perdez, c’est mort. Je l’avais dit, mais je pense qu’il est utile d’insister.

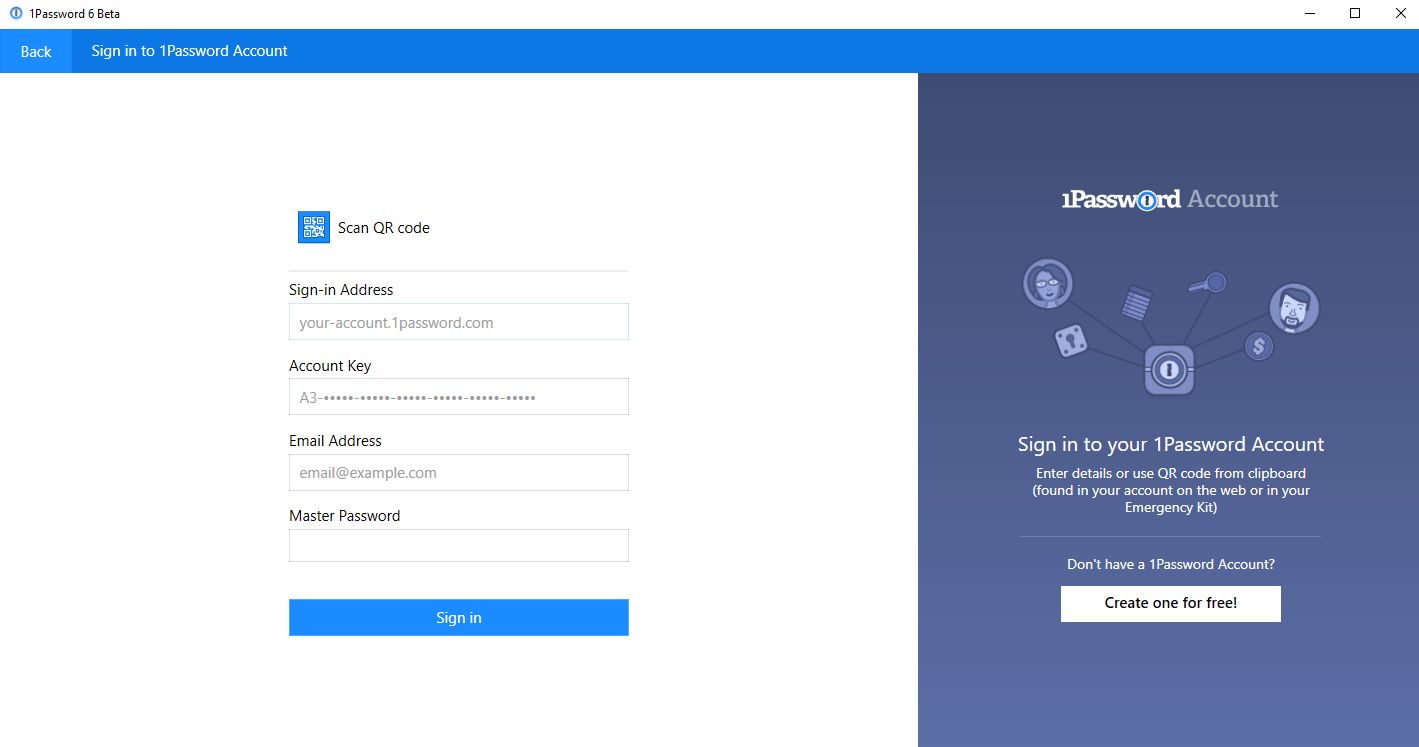

Une fois que c’est fait, vous pouvez télécharger le logiciel prévu pour votre OS et l’installer. Comme on vous a déjà fait les louanges de la version Mac, j’ai voulu tester la version Windows. La dernière en date, malheureusement encore en bêta et qui est obligatoire avec la version online sur abonnement du service.

Précision : historiquement 1Password permettait de stocker son fichier « coffre-fort », avec vos mots de passes chiffrés, dans Dropbox par exemple. Les applications étaient payantes sur chaque plate-forme et il est toujours possible de fonctionner de cette manière en creusant le site officiel. Mais 1Password met maintenant en avant sa solution « service » : tous les softs sont gratuits, 1P s’occupe de stocker les MdP sur ses serveurs et vous payez un abonnement mensuel ou annuel (moins cher). Plus d’updates à payer, plus de compte Dropbox ou autre à configurer pour accéder à ses MdP. C’est plus simple pour l’utilisateur moyen, mais certains grincent des dents devant ces changements, assez classiques de nos jours.

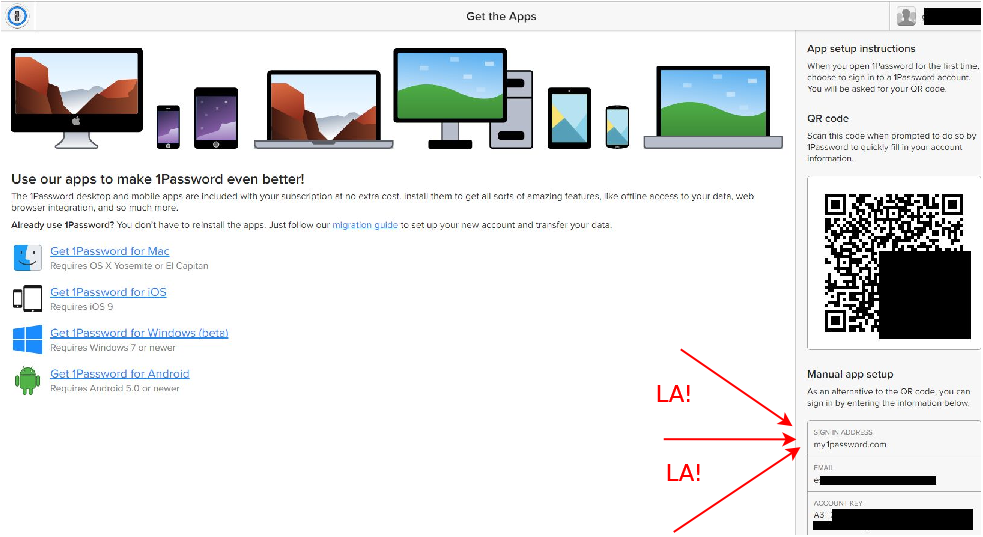

Si vous avez un doute (comme je l’ai eu en première lecture) sur le champ « Sign-in Address », permettez-moi d’éclairer vos lanternes. En fait, pas la peine de chercher : toutes ces informations sont disponibles, dès la page d’accueil du site, une fois que vous êtes authentifié.

Si vous avez un doute (comme je l’ai eu en première lecture) sur le champ « Sign-in Address », permettez-moi d’éclairer vos lanternes. En fait, pas la peine de chercher : toutes ces informations sont disponibles, dès la page d’accueil du site, une fois que vous êtes authentifié.

Une fois que l’application est installée, vous pouvez ajouter des extensions à vos navigateurs en vous connectant sur le site https://agilebits.com/onepassword/extensions et en récupérant celles qui vous intéressent.

Une fois que l’application est installée, vous pouvez ajouter des extensions à vos navigateurs en vous connectant sur le site https://agilebits.com/onepassword/extensions et en récupérant celles qui vous intéressent.

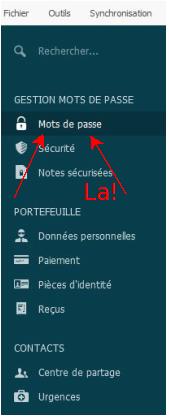

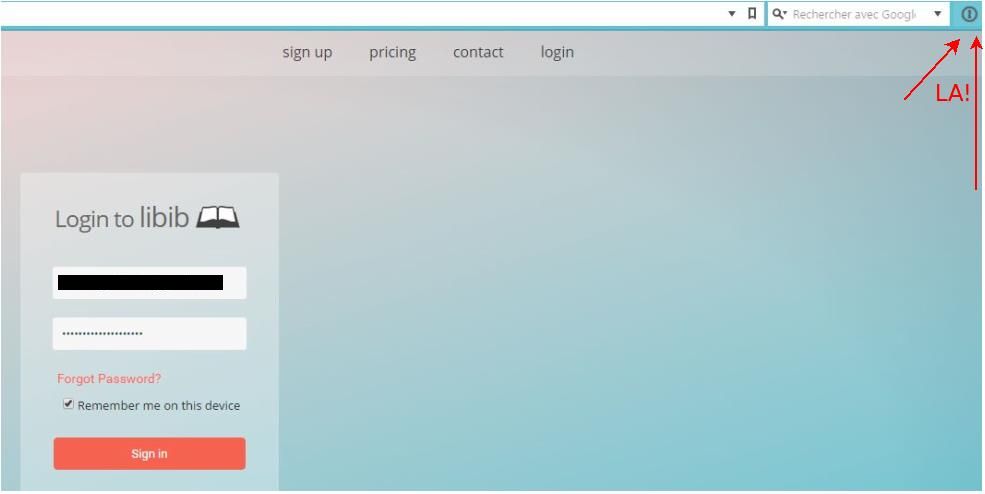

Quand on se connecte sur un site connu, 1Password ne remplit pas par défaut les identifiants directement. Il faut cliquer sur l’icône de l’extension.

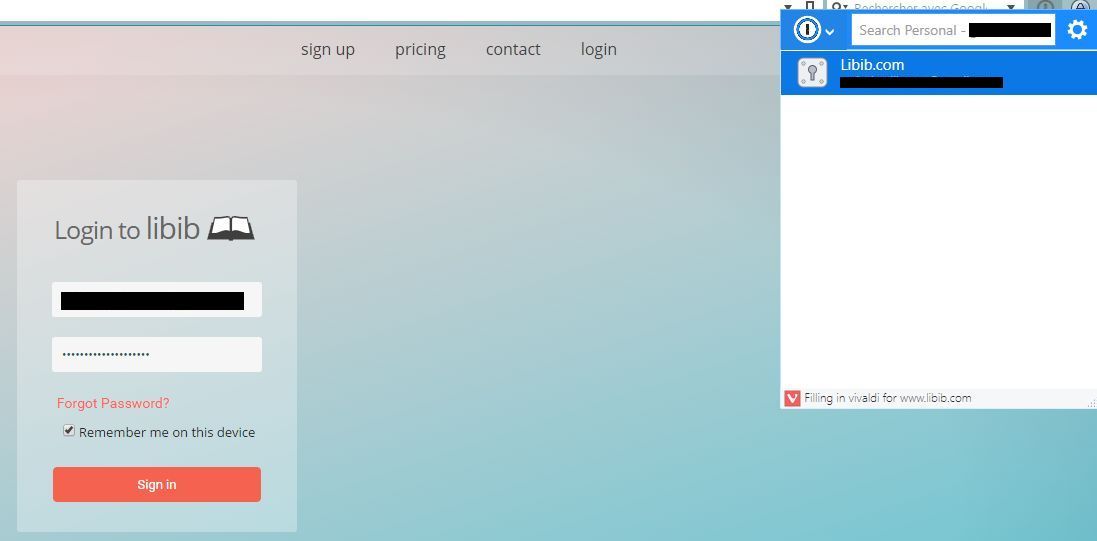

On obtient alors la liste des mots de passe liés au site web et on choisit celui qu’on veut utiliser. Enfantin.

On obtient alors la liste des mots de passe liés au site web et on choisit celui qu’on veut utiliser. Enfantin.

Quand on se connecte sur un site qui n’est pas dans la base, 1Password propose, une fois le mot de passe validé sur le site, de le sauvegarder. C’est d’ailleurs la méthode recommandée pour ajouter de nouveaux identifiants. On peut également stocker des infos de CB ou des profils personnels pour remplir plus rapidement les formulaires d’inscription. Bref, du tout bon.

Quand on se connecte sur un site qui n’est pas dans la base, 1Password propose, une fois le mot de passe validé sur le site, de le sauvegarder. C’est d’ailleurs la méthode recommandée pour ajouter de nouveaux identifiants. On peut également stocker des infos de CB ou des profils personnels pour remplir plus rapidement les formulaires d’inscription. Bref, du tout bon.

Mais on ne va pas se mentir, pour le moment, la version Windows, estampillée v6, sent encore la peinture très très fraîche. L’ergonomie est largement perfectible, mais surtout le soft est truffé de bugs et ne dispose pas de toutes les fonctionnalités présentes dans l’équivalent macOS. On verra ce qu’il en est quand le développement aura progressé, mais comme ça ne semble pas être une grosse priorité du côté de chez AgileBits, on n’espère pas de grande révolution de ce côté-là dans les mois à venir…

Du côté des applications mobiles, 1Password propose le même genre de fonctionnalités que KeePass. Dans le logiciel, j’appuie sur une URL et ça sélectionne automatiquement le couple login/pass. Mais dans le navigateur interne au logiciel. C’est utilisable, mais un peu pénible parce que le navigateur maison est TRÈS basique.

Pas grave, on va donc changer de méthode: 1Password propose lui aussi un clavier custom (attention: layout qwerty uniquement), il suffit donc de lancer son browser préféré et de sélectionner le clavier du trousseau.

Si vous faites un appui bref, il est possible d’utiliser le mode de remplissage automatique. Attention, cela ne fonctionne que sur Chrome (l’icône apparaît alors en bleu). Sur iOS, c’est plus simple : dans Safari il suffit d’utiliser l’extension 1Password pour se connecter partout facilement.

Dashlane

Plateformes : macOS, Windows, iOS, Android (officiels)

Site officiel : https://www.dashlane.com/

Développeur : Dashlane (France)

Prix : gratuit / Premium à 39,99$ par an

Pour être plus complet et un peu chauvin, j’ai aussi essayé Dashlane, qui fait grosso modo la même chose que les autres : stocker des mots de passe et proposer d’y accéder facilement depuis un browser. En termes de fonctionnement, il reste plus proche de 1Password que de KeePass, puisque tout est stocké online.

Le site web permet de commencer par la version gratuite, qui stocke les mots de passe sur le web, mais ne permet pas de les synchroniser sur plusieurs devices – en version gratuite, un seul appareil est possible – il faudra mettre la main à la poche et choper la Premium pour pouvoir y accéder depuis n’importe quel appareil.

Côté installation, c’est du caviar : le soft s’installe tout seul comme un grand et gère même de manière automatisée l’intégration dans les différents navigateurs, qu’il s’agisse de Chrome, Firefox ou Internet Explorer (mais pas pour Edge).

Pour ajouter un mot de passe, on peut laisser Dashlane faire le boulot lui-même à chaque nouveau login, ou utiliser le menu bien nommé « mot de passe » en haut à gauche pour l’ajouter à la main.

La liste de mot de passe est plutôt pas mal d’ailleurs, le soft allant chercher automatiquement les logos des différents sites configuré pour mieux s’y retrouver. 1Password fait la même chose, généralement avec le favico pour moins prendre de place.

Malheureusement, comme 1Password, Dashlane ne gère pas les authentifications HTTP. En outre, certains sites m’ont posé problème pendant mes tests, et non des moindres. La connexion au site d’Ubisoft, par exemple, n’est pas automatique et il n’est pas possible de se connecter à Geekzone par défaut, il faut lui forcer la main pour éviter qu’il ne mélange login et nom/prénom.

L’application mobile est au niveau de la concurrence, même si je regrette qu’elle réclame l’accès à ma liste de contacts et à ma position GPS, sans que je sache réellement ce qu’elle compte en faire.

Et les autres…

J’ai volontairement omis de vous parler de LastPass, parce que sur GZ, on n’est pas super fans de LogMeIn, la grosse boite qui a racheté le soft. Sans compter que de récents hacks ne rassurent pas trop sur le sérieux de la société. On ne vous a pas non plus parlé de LessPass, parce qu’on n’a pas eu l’occasion encore de le tester. Mais si vous avez d’autres noms à suggérer, n’hésitez pas, les commentaires sont là pour ça.

Windows, macOS, mais euh… et sous Linux ?

Si vous êtes sous l’une des nombreuses distributions Linux, et que vous souhaitez un minimum d’intégration avec votre navigateur… Eh bien, il n’y a pas vraiment de choix: ce sera KeePass. Les autres logiciels ne proposent pas de version natives pour Linux. 1Password peut certes fonctionner via Wine – dixit l’éditeur -, mais franchement, c’est se compliquer la vie. Ça fonctionne, Caf l’utilise de cette manière, mais ça nécessite d’utiliser la « veille » version, et pas le nouveau service 100% online : le client Windows v6 est encore fâché avec Wine a priori…

Du coup, il n’y a pas vraiment de match. En cas d’allergie totale à KeePass, l’utilisation du site de Dashlane ou de celui de 1Password peut s’envisager… avec moult copier-coller à la clé. Mais sinon, KeePass reste à ma connaissance la seule alternative avec une intégration possible dans vos navigateurs.

En conclusion…

Maintenant que vous savez comment fonctionnent les mots de passe, que vous avez appris à en inventer des malins, mais faciles à retenir, et que vous avez pu avoir un aperçu des logiciels disponibles pour les stocker, il ne tient qu’à vous de vous y mettre et d’arrêter d’utiliser « password » partout. Ça vous simplifiera la vie et ça vous évitera bien des déconvenues… Win-win !