Spectre et Meltdown : les explications pour les nuls sur ces deux failles de sécurité qui touchent tous les processeurs

Ça fait deux jours que tout le monde en parle, mais vous n’avez toujours rien compris ? C’est qui ce Spectre qui fait un meltdown ? Et pourquoi c’est grave ? On va tenter de vous résumer tout ça et histoire de vous motiver pour activer vos neurones, je vais simplifier la situation avec une phrase pleine de tact : oui, c’est vraiment la merde.

Commençons par le commencement : ces deux failles de sécurité ne sont pas des bugs. Des chercheurs ont découvert que les optimisations réalisées depuis des années sur nos processeurs pour aller toujours plus vite pouvaient être exploitées pour aller lire des informations censées être protégées. Ils exploitent des faiblesses de conception qui touchent tous les CPU du marché, à différents degrés. Ces faiblesses sont liées au fonctionnement même des processeurs. Il est impossible de changer quoi que ce soit comme tout se passe au niveau hardware. Les mesures de sécurité se font à base de pansements appliqués côté logiciels. Windows, macOS, Linux, etc. sont ou vont être patchés pour limiter les fuites d’information possibles. Vos navigateurs également, ainsi que tous les logiciels sensibles dans les semaines à venir. Malheureusement, ces correctifs entraînent une baisse des performances. C’est lié au fait qu’il faut vérifier et ralentir certaines actions pour s’assurer que chaque programme n’accède qu’à ce qu’il est censé pouvoir lire.

7. The basic issue is the age old security dilemma: Speed vs Security. For the past decade, processors were designed to gain every performance advantage. In the process, chipmakers failed to ask basic questions about whether their design was secure. (Narrator: They were not)

— Nicole Perlroth (@nicoleperlroth) January 3, 2018

Fun fact: Intel has ignored every request for comment and clarification we made this week.

AMD + Arm responded with info. Arm doubly so.

— The Register (@TheRegister) January 4, 2018

Intel n’a pas été très malin dans cette histoire et pour cause : leurs produits sont les plus touchés.

Concrètement, sans protection, il serait possible de lire un mot de passe pendant que vous le tapez et accéder à tout type de ressources (images, sons, etc.) au moment où elles sont utilisées. Bref, on peut accéder à tout ce qui se passe sur votre machine. Non, quand je disais “c’est vraiment la merde”, ce n’était pas impoli gratuitement…

Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP

— Michael Schwarz (@misc0110) January 4, 2018

Hello #Firefox, this is #Meltdown.

And these are your passwords.

Figures from the #Meltdown paper – see https://t.co/RPiT6M8Xv2 and https://t.co/wtyTUEBLJq

/cc @misc0110 @mlqxyz @yuvalyarom @stefanmangard #kpti #kaiser #intelbug pic.twitter.com/XhxVmGlEwV— Daniel Gruss (@lavados) January 4, 2018

Les coupables

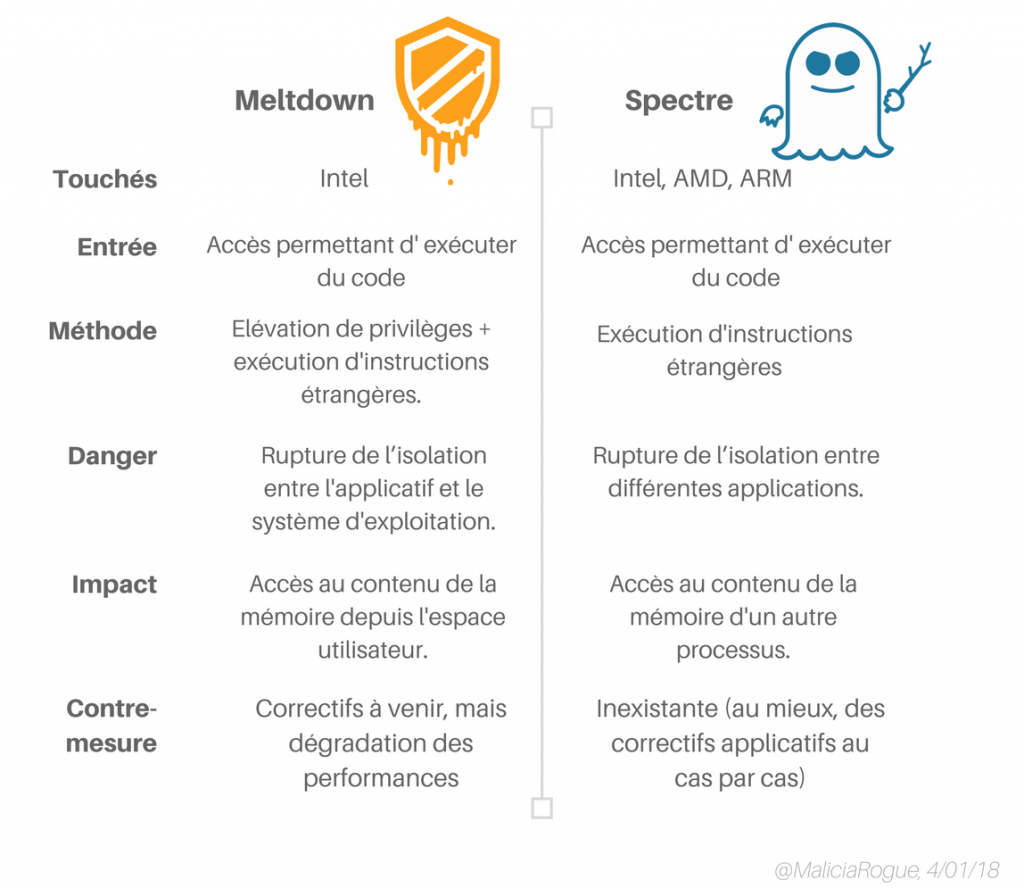

Meltdown fait “fondre” la protection entre Kernel (le coeur de votre système d’exploitation) et applications. Spectre agit en cassant l’isolation entre les applications. Vous trouverez en bas de cette news les liens vers les papiers officiels qui présentent en détail ces deux nouveaux cancers du monde informatique…

Tableau perfectible, mais ça donne de bonnes bases. Source

Meltdown a été découvert par trois groupes de chercheurs appartenant à l’Université technique de Graz (Autriche), la société allemande de sécurité Cerberus Security et l’équipe de Project Zero chez Google. Spectre a été découvert par la team de Project Zero et le chercheur indépendant Paul Kocher.

S’il est possible de contrer Meltdown (c’est le rôle des patchs déployés actuellement), Spectre reste intouchable. Il faudra attendre des années avant de s’en débarrasser totalement, car il va déjà falloir attendre que les prochains processeurs ne souffrent pas du problème et ensuite patienter, le temps que tout le monde se rééquipe avec ces nouveaux modèles. On parle ici d’un processus qui va prendre des années et coûter des milliards… Mais qui va aussi forcer nos fabricants adorés – Intel en tête – à remettre la sécurité au centre de leurs recherches.

Mais alors ? James Bond a perdu ?

Pas totalement, mais il va avoir une série de films mouvementés… Il est possible de colmater les failles connues basées sur Spectre. Mais ça veut dire que 2018 est la date du départ d’une énorme guerre entre spécialistes de la sécurité informatique et hackers malveillants qui vont chercher à tirer profit de ces faiblesses. Je vous laisse imaginer les projets diaboliques que certains caresseurs de chats vont imaginer avec ces failles de sécurité…

Le mot d’ordre ? PATCHEZ ! Que ce soit vos systèmes d’exploitation, d’iOS à Linux, ou vos applications, appliquez tous les correctifs qui passent. Il fallait le faire avant, mais ça devient maintenant totalement indispensable. Évidemment, monsieur tout le monde n’est pas la cible privilégiée pour ce genre d’attaque, mais ne sous-estimez pas le pouvoir de nuisance des outils qui vont se retrouver dans la nature suite à ces révélations.

WIndows 10 : le patch est déjà disponible, faites un tour dans Windows Update

macOS : passez en 10.13.2 (High Sierra) si ce n’est pas déjà fait. La version 10.13.3 apportera encore d’autres protections.

Linux : Les différentes distributions sont normalement déjà patchées, pensez à mettre à jour vos machines.

Pour vivre heureux, vivez patché… La maxime de 2018 à 2028 ? Vous avez de la lecture plus bas pour creuser le sujet, mais la version TL;DR est : tout le monde est touché, à des degrés divers, depuis votre smartphone à votre serveur “in ze cloud” en passant par votre ordinateur personnel. Bonne année !

Sources :

- Site officiel qui explique ces deux problèmes (créé par les chercheurs responsables de la découverte). (Autre link, même site.)

- Premiers retours des effets du patch sur les performances Amazon AWS.

- Annonce des premières mesures pour Chromium / Chrome.

- Idem pour Firefox.

- Explications par Google.

- Annonce du problème chez AMD.

- Annonce côté Intel.

- Papiers par Numerama, Ars Technica (un autre ici), The Verge, The Register (le premier à annoncer le problème), TC, Boing Boing.

- Réaction de Linus Torvalds vis-à-vis d’Intel…

- Le papier qui a tout déclenché, en juillet dernier (ce design de site web est parfait).